اختبار الثغرة الامنية

يقدم Akamai اختبارًا لما بعد الوفاة على ثغرة أمنية في نظام المصادقة تم حلها مؤخرًا

تم تشديد خطأ Lasso وإحباطه بواسطة مطوري Enterprise Application Access

يقدم Akamai فحصًا شاملاً لما بعد الوفاة على ثغرة أمنية في نظام المصادقة تم حلها مؤخرًا

عرضت Akamai تحليلًا عميقًا للخلل الذي تم تصحيحه مؤخرًا في نظام التحكم في الوصول والتوثيق للوصول إلى تطبيقات المؤسسات (EAA).

يسمح EAA لمستخدمي المؤسسات باتخاذ قرارات التحكم في الوصول والمصادقة بناءً على معلومات الهوية التي يقدمها موفر هوية تابع لجهة خارجية.

استفاد مطورو EAA من مكتبة Lasso مفتوحة المصدر لتعزيز دعم بروتوكول مصادقة لغة ترميز تأكيد الأمان (SAML) v2.0 – وهي تقنية مستخدمة على نطاق واسع من قبل موفري الهوية.

ترك الاعتماد على اللاسو EAA معرضًا لتأثيرات ثغرة XML Signature Wrapping (XSW) المكتشفة مؤخرًا في المكتبة. التفاف توقيع XML هو فئة معروفة من الثغرات الأمنية (الأمثلة السابقة هنا وهنا وهنا).

استجابة منسقة

يمكن أن تسمح ثغرة Lasso – التي يتم تتبعها على أنها CVE-2021-28091 – للمهاجمين بإجراء استجابة SAML صالحة بحيث تحتوي على تأكيد SAML غير موقع.

تم منح الخلل درجة CVSS البالغة 8.2 ، بالقرب من النهاية العليا للمقياس.

تابع آخر أخبار الأمان المتعلقة بالمصادقة

في حالة EAA ، وضع الاعتماد على Lasso الشروط المسبقة لاستغلال محتمل حيث ينتحل المهاجم صفة مستخدم آخر للنظام المستهدف.

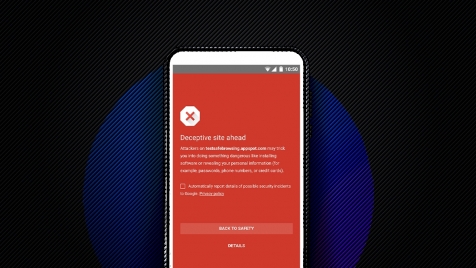

من المحتمل أن يتخذ الاستغلال شكلًا من أشكال هجوم المتلاعب في الوسط أو ، بدلاً من ذلك ، من خلال إساءة استخدام بيانات الاعتماد المخترقة التي تم الحصول عليها من خلال التصيد الاحتيالي.

لحسن الحظ ، تمكن خبراء الاستجابة للحوادث في Akamai والمطورين في Lasso من العمل معًا في عملية كشف منسقة أثناء تطوير التصحيح.

تطوير التصحيح

الإصلاح ، الذي تم شرحه بشيء من التفصيل في منشور مدونة Akamai الفني ، يتضمن تطبيق فحوصات وضوابط تشفير أكثر صرامة على ما يشكل طلبًا صالحًا.

تبين أن إجراءات التخفيف الأولية التي اقترحها المطورون في فبراير غير مكتملة ، مما دفع Akamai التقنيين إلى اقتراح حل أكثر اكتمالاً تم اعتماده منذ ذلك الحين.

ينصح Akamai مسؤولي النظام الذين يعتمدون على Lasso في مصادقة SAML ، يجب تصحيحهم في أقرب وقت ممكن.