خطأ في جدار الحماية تحت الهجوم النشط يؤدي إلى تحذير CISA

تحذر CISA من أن نظام PAN-OS الخاص بشركة Palo Alto Networks يتعرض لهجوم نشط ويحتاج إلى إصلاحه في أسرع وقت ممكن.

تتعرض البرامج التي تشغل جدران الحماية الخاصة بـ Palo Alto Networks للهجوم ، مما دفع وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) إلى إصدار تحذير لفرق أمن تكنولوجيا المعلومات العامة والفيدرالية لتطبيق الإصلاحات المتاحة. حثت الوكالات الفيدرالية على تصحيح الخطأ بحلول 9 سبتمبر.

في وقت سابق من هذا الشهر ، أصدرت Palo Alto Networks إصلاحًا للخلل شديد الخطورة (CVE-2022-0028) الذي تقول إن الخصوم حاولوا استغلاله. يمكن استخدام الثغرة من قبل المتسللين عن بعد لتنفيذ هجمات رفض الخدمة (DoS) المنعكسة والمضخمة دون الحاجة إلى مصادقة الأنظمة المستهدفة.

تؤكد Palo Alto Networks أن الخلل لا يمكن استغلاله إلا على عدد محدود من الأنظمة ، في ظل ظروف معينة وأن الأنظمة المعرضة للخطر ليست جزءًا من تكوين جدار حماية مشترك. لم تحدث أي هجمات إضافية تستغل الخطأ أو تم الإبلاغ عنها علنًا.

المنتجات المتأثرة وإصدارات نظام التشغيل

تشمل المنتجات المتأثرة تلك التي تشغل برنامج جدار الحماية PAN-OS ، بما في ذلك أجهزة PA-Series و VM-Series و CN-Series. إصدارات PAN-OS عرضة للهجوم ، مع وجود تصحيحات متاحة ، تتضمن PAN-OS قبل 10.2.2-h2 ، PAN-OS قبل 10.1.6-h6 ، PAN-OS قبل 10.0.11-h1 ، PAN-OS السابقة إلى 9.1.14-h4 و PAN-OS قبل 9.0.16-h3 و PAN-OS قبل 8.1.23-h1.

وفقًا لاستشارات Palo Alto Networks ؛ “قد يسمح التهيئة الخاطئة لسياسة تصفية عنوان URL لـ PAN-OS للمهاجم المستند إلى الشبكة بتنفيذ هجمات رفض خدمة TCP (RDoS) المنعكسة والمضخمة. يبدو أن هجوم DoS قد نشأ من جدار حماية Palo Alto Networks PA-Series (جهاز) و VM-Series (ظاهري) و CN-Series (حاوية) ضد هدف حدده المهاجم “.

يصف الاستشاري التكوين غير القياسي المعرض للخطر حيث “يجب أن يكون لتكوين جدار الحماية ملف تعريف لتصفية عنوان URL مع فئة محظورة واحدة أو أكثر تم تعيينها لقاعدة أمان مع منطقة مصدر لها واجهة شبكة خارجية.”

وقال المستشار إن التكوين من المحتمل أن يكون غير مقصود من قبل مسؤول الشبكة.

تضيف CISA خطأ إلى كتالوج KEV

في يوم الاثنين ، أضافت CISA خطأ Palo Alto Networks إلى قائمة كتالوج الثغرات الأمنية المعروفة.

يعد كتالوج الثغرات الأمنية المستغلة (KEV) المعروف وفقًا لـ CISA عبارة عن قائمة منظمة من العيوب التي تم استغلالها في البرية. وهي أيضًا قائمة بـ KEVs التي “توصي بها بشدة” المؤسسات العامة والخاصة التي توليها اهتمامًا وثيقًا من أجل “إعطاء الأولوية للمعالجة” من أجل “تقليل احتمالية التسوية من قبل الجهات الفاعلة المعروفة بالتهديد”.

الهجمات العاكسة والتضخمية DoS

من أبرز التطورات في مشهد DDoS هو النمو في ذروة حجم الهجمات الحجمية. يواصل المهاجمون استخدام تقنيات الانعكاس / التضخيم لاستغلال الثغرات الأمنية في DNS و NTP و SSDP و CLDAP و Chargen وغيرها من البروتوكولات لتعظيم نطاق هجماتهم.

هجمات رفض الخدمة المنعكسة والمضخمة ليست جديدة وقد أصبحت أكثر شيوعًا على مر السنين.

لا تزال هجمات رفض الخدمة الموزعة ، المصممة على جعل مواقع الويب غير متصلة بالإنترنت من خلال مجالات ساحقة أو بنية تحتية محددة للتطبيق مع تدفقات حركة مرور ضخمة ، تشكل تحديًا كبيرًا للشركات من جميع النطاقات. يؤثر عدم الاتصال بالإنترنت على الإيرادات وخدمة العملاء ووظائف الأعمال الأساسية – ومما يثير القلق أن الجهات الفاعلة السيئة التي تقف وراء هذه الهجمات تعمل على صقل أساليبها لتصبح أكثر نجاحًا بمرور الوقت.

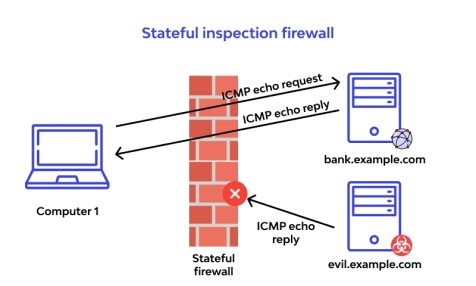

على عكس هجمات DDoS المحدودة الحجم ، يمكن أن تنتج هجمات DoS العاكسة والمضخمة كميات أكبر بكثير من حركة المرور المزعجة. يسمح هذا النوع من الهجوم للخصم بتضخيم حجم حركة المرور الضارة التي يولدها أثناء حجب مصادر حركة الهجوم. هجوم DDoS المستند إلى HTTP ، على سبيل المثال ، يرسل طلبات HTTP غير المرغوب فيها إلى خادم الهدف الذي يربط الموارد ويمنع المستخدمين من استخدام موقع أو خدمة معينة.

هجوم TCP ، الذي يُعتقد أنه تم استخدامه في هجوم Palo Alto Networks الأخير ، هو عندما يرسل المهاجم حزمة SYN مخادعة ، مع استبدال IP الأصلي بعنوان IP الخاص بالضحية ، إلى مجموعة من عناوين IP العشوائية أو المحددة مسبقًا. تعالج الخدمات الموجودة في التفكير الرد بحزمة SYN-ACK على ضحية الهجوم المخادع. إذا لم يستجب الضحية ، ستستمر خدمة الانعكاس في إعادة إرسال حزمة SYN-ACK ، مما يؤدي إلى التضخيم. يعتمد مقدار التضخيم على عدد عمليات إعادة إرسال SYN-ACK بواسطة خدمة الانعكاس ، والتي يمكن تحديدها بواسطة المهاجم.