أرشيف الكاتب: محمد يحيى

أفضل 5 أجهزة كمبيوتر محمولة

أفضل لأجهزة Mac: Apple 2022 MacBook Airأفضل للكمبيوتر المحمول للمبتدئين: Dell Inspiron 3420أفضل لأجهزة الكمبيوتر المحمول متوسطة المدى: Acer Aspire 3أفضل للعمل الإبداعي: Lenovo Yoga 9i 2-in-1أفضل لأجهزة الكمبيوتر المحمول …

دور الذكاء الصناعي في نمو الاعمال

الذكاء الاصطناعي والتعلم الآلييسير الذكاء الاصطناعي والتعلم الآلي جنبًا إلى جنب عندما يتعلق الأمر بإيجاد أفضل التقنيات الرقمية في مجال الأعمال. يشير الذكاء الاصطناعي إلى قدرة أجهزة الكمبيوتر على محاكاة …

افاق التقدم الرقمي التكنولوجي

يمكن لتكنولوجيا الرقمنة الصحيحة أن تجعل عملك يصل إلى آفاق جديدة، في حين أن التقنية الخاطئة يمكن أن تشله.ويتضح من الدراسات أن التحول الرقمي يكلف حوالي 1.78 تريليون دولار على …

تقنيات التحول الرقمي

تكنولوجيا الهاتف المحمولتعد تكنولوجيا الهاتف المحمول عنصرًا أساسيًا لدفع التحول الرقمي.وفقًا لأحدث استطلاع، يعتقد 71% من الرؤساء التنفيذيين أن حلول الهاتف المحمول أكثر أهمية من إنترنت الأشياء والحوسبة السحابية للتحول، …

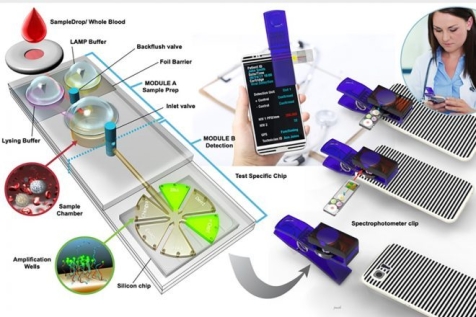

أجهزة التصوير الطبي والتكنولوجيا البصرية لصناعة الأجهزة الطبية

أجهزة التصوير الطبي والتقنيات البصرية لها تطبيقات لا حصر لها في الممارسات الطبية والسريرية لأنها تمنع تعريض المرضى للإشعاعات الضارة، على عكس الأشعة السينية التقليدية والتصوير الشعاعي. أجهزة التصوير الطبي …

نمو الهواتف القابلة للطي مع زيادة سعات الشاشة – تقرير

قدم لنا جيف بو، محلل شركة Haitung International Securities، خريطة طريق لأجهزة Apple القابلة للطي في وقت سابق من هذا الشهر. ويتوقع Pu أن تنتج شركة Apple جهاز MacBook قابل …

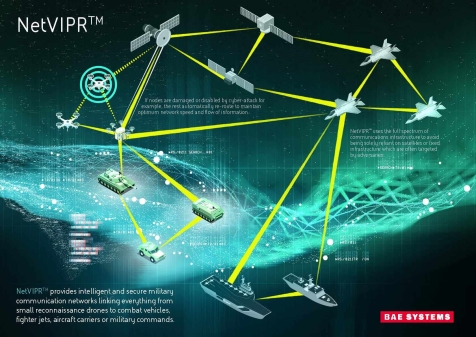

أكثر أنواع الهجمات السيبرانية شيوعًا (6)

الهندسة الاجتماعية هي تقنية يستخدم فيها المهاجمون التكتيكات النفسية للتلاعب بالأشخاص لاتخاذ الإجراء المطلوب. من خلال استخدام المحفزات القوية مثل الحب والمال والخوف والمكانة، يمكن للمهاجمين جمع معلومات حساسة يمكنهم …

أكثر أنواع الهجمات السيبرانية شيوعًا (5)

تستفيد هجمات Malvertising من العديد من التقنيات الأخرى، مثل تسميم تحسين محركات البحث (SEO)، لتنفيذ الهجوم. عادةً، يبدأ المهاجم باختراق خادم جهة خارجية، مما يسمح لمجرم الإنترنت بإدخال تعليمات برمجية …

أكثر أنواع الهجمات السيبرانية شيوعًا (4)

هجوم التذكرة الفضية التذكرة الفضية هي تذكرة مصادقة مزورة يتم إنشاؤها غالبًا عندما يسرق أحد المهاجمين كلمة مرور الحساب. يتم تشفير تذكرة الخدمة المزورة وتتيح الوصول إلى الموارد الخاصة بالخدمة …

أكثر أنواع الهجمات السيبرانية شيوعًا (3)

الانتحالالانتحال هو أسلوب يتنكر من خلاله مجرم الإنترنت كمصدر معروف أو موثوق به. ومن خلال القيام بذلك، يكون الخصم قادرًا على التعامل مع الهدف والوصول إلى أنظمته أو أجهزته بهدف …