أرشيف أمن المعلومات

حقن البرمجيات الخبيثة في الحمض النووي لاختراق الحواسيب!

أستخدم القراصنة جميع أنواع ناقلات الهجوم للسيطرة على كمبيوتر شخص آخر، بداية من محركات أقراص USB، وصولاً إلى رسائل البريد الإلكتروني الاحتيالية. والآن يتوقع باحثون من جامعة واشنطن أنه قد …

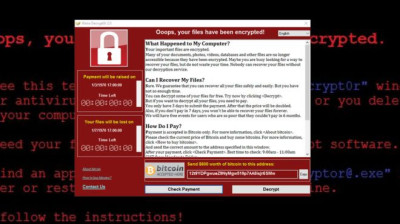

25 مليون دولار.. تكاليف هجمات طلب الفدية

تتفاقم مشكلة هجمات طلب الفدية (Ransomware) أكثر وأكثر، حيث تجاوزت المبالغ المدفوعة من قبل الشركات والأفراد أكثر من 25 مليون دولار على مدى العامين الماضيين في محاولة لاستعادة البيانات الحاسوبية …

نوعية هاتفك تحدد درجة حمايته من الفيروسات

شدد خبراء في مجال الإلكترونيات على أن حزم التحديث الخاصة بأنظمة التشغيل وبرامج الحماية من الفيروسات الخاصة بالهواتف الذكية، يجب أن تأتي على رأس الأولويات عند شراء الهاتف الذكي. وذكرت …

برمجية خبيثة تحول هواتف أندرويد إلى أدوات تجسس

كشفت شركة أمن المعلومات تريند مايكرو أن برمجية خبيثة قديمة تستهدف نظام التشغيل أندرويد أصبحت تستخدم حيلاً جديدة لتحويل الأجهزة إلى أدوات تجسس على المستخدمين. وتسمح البرمجية الخبيثة، التي …

جيل جديد من تقنية الخداع الشامل لتصيد القراصنة

أعلنت شركةAttivo Networks المتخصصة في مجال خداع المهاجمين والكشف عن التهديدات الأمنية عبر الإنترنت، عن شراكة إستراتيجية مع شركة Spectrami المتخصصة في مجال التوزيع ذي القيمة المضافة في المنطقة، لتقديم …

300 تطبيق مصاب ببرمجيات خبيثة بمتجر قوقل بلاى

في أقل من شهر تم الكشف عن الآلاف من التطبيقات المصابة ببرمجيات خبيثة بمتجر قوقل بلاى والتي أصابت الملايين من أجهزة الأندرويد وقد صممت هذه البرمجيات الخبيثة لجمع بيانات المستخدم …

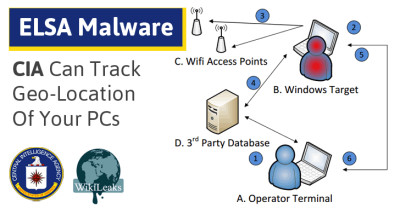

الـ CIA قادرة على تحديد الموقع الجغرافي لمستخدمي نظام ويندوز دون GPS

نشر موقع ويكيليكس WikiLeaks تفاصيل جديدة عن مُمارسات وكالة الاستخبارات الأمريكية CIA وعن الأساليب المُستخدمة للتجسّس على المُستخدمين. وطوّرت الوكالة مشروع داخلي يُعرف باسم ELSA، وهو مشروع يهدف إلى تحديد …

كاميرات الهواتف أداة لتجسس فيسبوك على المستخدمين

تضج الإنترنت حاليا بالحديث عن “ميزة” جديدة لفيسبوك ترصد أعين مستخدمي التطبيق على الهواتف الذكية لاكتشاف تعابير وجوههم، وتذكر تقارير أن الشركة الأميركية سجلت براءة اختراع هذه التقنية الجديدة التي …

المخابرات الأمريكية قادرة على اختراق راوترات تصنعها 10 شركات

نشرت ويكيليكس وثيقة جديدة ضمن ملف وثائق المخابرات الأمريكية واختراقها للإنترنت وأجهزة المستخدمين. تصف الوثيقة اختراق CIA لأجهزة الراوتر التي تصنعها 10 شركات كبرى. ولأن جهاز الراوتر يعد البوابة …

5 معلومات احذفها فورًا عن “فيسبوك” لحماية نفسك

يعلم مستخدمو فيسبوك حول العالم، أن الموقع أصبح مجرد منصة متطورة لبيع الأشياء، إذ يدفع المعلنون أموالا طائلة لفيسبوك من أجل الحصول على بعض البيانات التي توفرها عن نفسك للموقع، …